Project Description

Protégez votre réseau et vos applications contre les vulnérabilités

Identifiez d’où proviennent les menaces

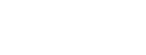

Découvrez automatiquement tous les éléments qui forment votre réseau : les ordinateurs de bureau et les ordinateurs portatifs, les téléphones cellulaires, les tablettes, les imprimantes, les serveurs, les machines virtuelles, les routeurs et les commutateurs.

Regrouper vos appareils pour une meilleure gestion. Il est possible de répartir la gestion entre différentes équipes et de pouvoir tout visionner à partir d’un unique tableau de bord de gestion.

Identifiez les points faibles d’où peuvent provenir les menaces

Effectuez une analyse de votre réseau et identifiez les correctifs manquants. Plus de 5 000 correctifs sont libérés chaque année et l’un d’eux peut possiblement être ciblé par des pirates.

Identifiez les points faibles dans les systèmes d’exploitation de Microsoft, de MacOS et de Linux. Identifiez les correctifs manquants dans les navigateurs web et dans les logiciels de tierces parties, par exemple, Adobe, Java et plusieurs autres fournisseurs importants.

Identifiez les vulnérabilités non-correctifs à l’aide d’une liste de mise à jour de plus de 60 000 problèmes connus ainsi que certains autres points tels les ports ouverts et les renseignements concernant les utilisateurs et les répertoires et les services partagés.

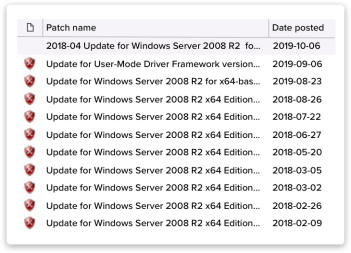

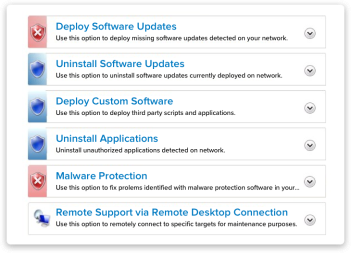

Appliquez les correctifs de sécurité aux endroits les plus vulnérables

Il est possible de déployer les correctifs automatiquement et de façon centralisée ou de déployer des agents sur les machines et de les laisser faire le travail plutôt que d’utiliser le serveur. Il est fortement préférable de ne pas dépendre d’individus pour assurer les correctifs de périmètre.

Effectuez le contrôle avec les correctifs que vous installez et ajustez-les au besoin.

Installez plus d’un seul correctif de sécurité : plusieurs correctifs permettent un meilleur fonctionnement des applications.

Établissement de rapports relativement aux exigences de vulnérabilité et à la conformité

Les règlements de conformité comportent de nombreuses exigences afin d’assurer la pérennité financière et la sécurité de données personnelles dans les systèmes et les réseaux. Le fait de manquer à cette conformité ou de ne pas démontrer la conformité, peut entraîner des amendes, des clients mécontents et des pertes commerciales importantes.

Obtenez les rapports mis en forme, automatisés requis par les vérificateurs afin de prouver la conformité aux exigences multiples des règlementations officielles notamment celles de : PCI DSS, HIPAA, SOX, GLBA, PSN, et les OCC

AUTRES SOLUTIONS QUI POURRAIENT VOUS INTÉRESSER